Tabla de Contenidos

VPN

Crear una VPN usando IPSec

En un fortigate las VPNs pueden ser policy-base o route-base. Hay pequeñas diferencias entre una y otra y por lo general se emplea la route-base debido a que es más flexible y sencilla de configurar.

Una conexión VPN mediante ipsec se establece mediante dos fases. Las parámetros de cada fase deben de coincidir en ambos extremos de la conexión VPN, exceptuando las ips de los gateway de cada extremo.

Los pasos para crear una VPN mediante IPSEC son los siguientes:

- previamente definir los usuarios y grupos que vamos a utilizar en la conexión

- Definir los parámetros de la Fase1

- Definir los parámetros de la Fase2

- Especificar las reglas de acceso

Crear usuarios/grupos de usuarios para la autenticación

Para crear los usuarios vamos a Usuarios & Dispositivos→Usuario →Crear Nuevo

Creamos un grupo para los accesos por vpn → Usuario & Dispositivo →Grupo de Usuario → Crear nuevo

Añadimos el usuario creado al grupo de acceso por vpn

Crear VPN

Ejemplo de una VPN ipsec

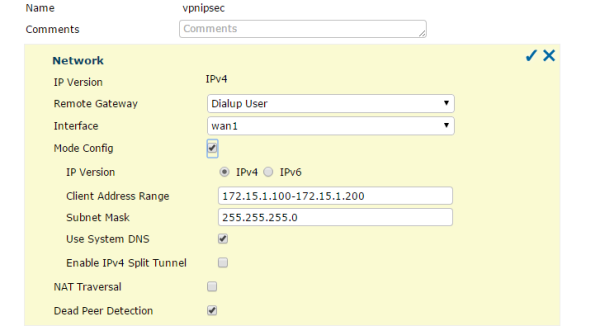

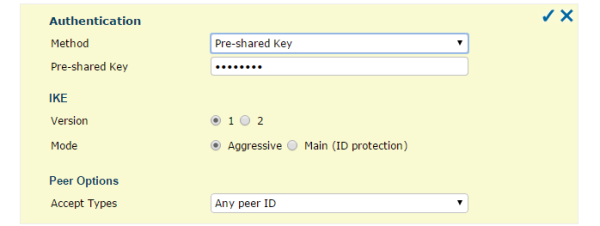

Fase 1

La fase1 tiene dos modos agresivo y principal/main. Agresivo → Modo más rápido. Va sin encriptar el primer paquete de autenticación , recomendado para clientes remotos. Principal/main→ Modo más seguro. El primer paquete de autenticación va encriptado, recomendado para site-to-site.

Phase 1 Proposal

Los parámetros que pongamos en este apartado deben de ser los mismos que luegos pongamos en la configuración del Forticlient

- Diffie-Hellman group 1 - 768 bit - No recomendado

- Diffie-Hellman group 2 - 1024 bit - No recomendado

- Diffie-Hellman group 5 - 1536 bit - No recomendado

- Diffie-Hellman group 14 - 2048 bit – Mínimo aceptable

- Diffie-Hellman group 19 - 256 bit elliptic curve – ACEPTABLE

- Diffie-Hellman group 20 - 384 bit elliptic curve – Next Generation Encryption

- Diffie-Hellman group 21 - 521 bit elliptic curve – Next Generation Encryption

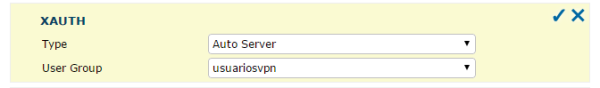

XAUTH

Si queremos que el usuario a su vez se autentifique

Split Tunneling

Si está activado los usuarios usan su propia conexión a Internet. Si está desactivado y habilitamos las políticas necesarias, el usuario navegara a internet a través del Fortigate

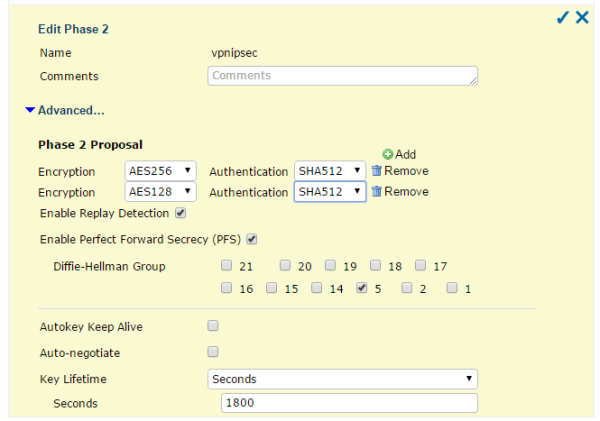

Fase 2

Los parámetros deben de coincidir con los que luegos pongamos en el cliente

Debug de la conexión VPN

Para hacer un debug de la conexíon IPSEC hay que ejecutar los siguientes comandos:

- Habilitar el modo debug

diag debug enable

- Para ver los mensaje ipsec

diag debug app ike -1

- Para saber si tenemos problemas con una política del firewall

diag debug flow

- Para salir del modo debug

diag debug reset diag debug disable

Verificar parámetros vpn

diag vpn tunnel list

Con este comando obtenemos datos como el número de paquetes encriptados/desencriptados. Bytes enviados/recibidos

diag vpn ike config list